last modified 2016-01-29 18:05

Data-Mining unterbinden

und

Internetsperren umgehen!

Etwa 80% der Internet-User sind außerstande, länderspezifische Sperren selbständig zu umgehen, oft auch deshalb, weil viele die Zensur gar nicht bemerken, meist aber, weil der Schulplan solches Wissen aus offensichtlichen Gründen nicht zuläßt. Zu fast 90 Prozent wird dazu das Copyright mißbraucht. So existiert bspw. bei deutschen Fernsehanstalten ein zeitliches Veröffentlichungsfenster von maximal sechs Monaten, danach wird alles aus dem Netz genommen, wofür die Bürger GEZ-Gebühren bezahlten. Sie können sicher gehen, daß fast alles, was auf Youtube und andren Informationsdiensten für Sie und Ihr Land gesperrt ist, ein Indikator dafür ist, daß die gesperrten Inhalte meist von politischer Brisanz sind oder zumindest einer Landesregierung oder einzelnen Politikern einen Gesichtsverlust bescheren (Beispiel: MEP Hiltrud Breyer, D-Grüne). Davor will man Sie schützen, äh, Pardon, davor wollen Regierungen sich schützen, – und Sie haben sich mit solcher Bevormundung abzufinden, wenn Sie nicht dagegen aufbegehren und Demokratie nur noch als etwas wie ein Gütesiegel aus vergangenen Tagen betrachten wollen.

Etwa 80% der Internet-User sind außerstande, länderspezifische Sperren selbständig zu umgehen, oft auch deshalb, weil viele die Zensur gar nicht bemerken, meist aber, weil der Schulplan solches Wissen aus offensichtlichen Gründen nicht zuläßt. Zu fast 90 Prozent wird dazu das Copyright mißbraucht. So existiert bspw. bei deutschen Fernsehanstalten ein zeitliches Veröffentlichungsfenster von maximal sechs Monaten, danach wird alles aus dem Netz genommen, wofür die Bürger GEZ-Gebühren bezahlten. Sie können sicher gehen, daß fast alles, was auf Youtube und andren Informationsdiensten für Sie und Ihr Land gesperrt ist, ein Indikator dafür ist, daß die gesperrten Inhalte meist von politischer Brisanz sind oder zumindest einer Landesregierung oder einzelnen Politikern einen Gesichtsverlust bescheren (Beispiel: MEP Hiltrud Breyer, D-Grüne). Davor will man Sie schützen, äh, Pardon, davor wollen Regierungen sich schützen, – und Sie haben sich mit solcher Bevormundung abzufinden, wenn Sie nicht dagegen aufbegehren und Demokratie nur noch als etwas wie ein Gütesiegel aus vergangenen Tagen betrachten wollen.

Länderspezifische Internetsperren am Beispiel Deutschlands

Das Land, welches die Meinungsfreiheit als höchstes Gut in der Rechtsprechung pflegt, ist Kanada – noch vor den USA, die, trotz gegenteiligem Gerichtsurteil, auch vor Entführungen zugunsten deutscher Auslieferungsbegehren nicht zurückschrecken (Ernst Zündel). Viele europäische Länder (Norwegen ausgenommen) hingegen spucken auf das Menschenrecht der freien Meinungsäußerung, welches ein sensibler Gradmesser existenter oder auch nur angeblicher Demokratien ist.

Wie Sie länderspezifische Sperren umgehen können.

Wie Sie länderspezifische Sperren umgehen können.

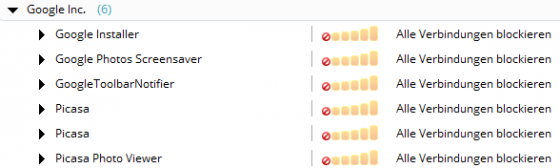

Mit dem stets aktuellsten, zur Zeit Firefox 36.0.1 oder älteren Versionen und dem Add-On Stealthy 2.5 konnten wir das Video auf youtube.com sehen. Allerdings haben wir zusätzliche Add-Ons zur Sicherung der Privatsphäre installiert, die auch einen Einfluß haben können. Die Add-Ons NoScript 2.6.9.13, Better Privacy 1.68, Certificate Patrol 2.0.14, und FaceBookBlocker 1.4 sollten auf alle Fälle bei jedem installiert sein, dem seine Privatsphäre im Netz etwas bedeutet. Außerhalb des Browsers sollte Google Clean 2015 installiert sein. Das kostenlose Programm richtet Windows, Ihren Browser und alle wichtigen Google-Programme (Chrome, Google Earth und Picasa) automatisch so ein, daß keine individuellen Nutzerdaten an die Suchmaschinenriesen übermittelt werden. So können, zusätzlich mit den bereits erwähnten Ad-Ons, bspw. Google, Facebook, Twitter und andre spionierende Social Medias keine Rückschlüsse auf Ihre Sprache, Region oder andere Informationen wie bspw. installierte MS-Produkte ziehen.

Mit dem stets aktuellsten, zur Zeit Firefox 36.0.1 oder älteren Versionen und dem Add-On Stealthy 2.5 konnten wir das Video auf youtube.com sehen. Allerdings haben wir zusätzliche Add-Ons zur Sicherung der Privatsphäre installiert, die auch einen Einfluß haben können. Die Add-Ons NoScript 2.6.9.13, Better Privacy 1.68, Certificate Patrol 2.0.14, und FaceBookBlocker 1.4 sollten auf alle Fälle bei jedem installiert sein, dem seine Privatsphäre im Netz etwas bedeutet. Außerhalb des Browsers sollte Google Clean 2015 installiert sein. Das kostenlose Programm richtet Windows, Ihren Browser und alle wichtigen Google-Programme (Chrome, Google Earth und Picasa) automatisch so ein, daß keine individuellen Nutzerdaten an die Suchmaschinenriesen übermittelt werden. So können, zusätzlich mit den bereits erwähnten Ad-Ons, bspw. Google, Facebook, Twitter und andre spionierende Social Medias keine Rückschlüsse auf Ihre Sprache, Region oder andere Informationen wie bspw. installierte MS-Produkte ziehen.

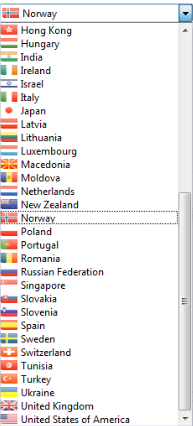

Sicherlich werden auch andre Proxy-Server als nur die Freeware von «Stealthy» das Video sehen lassen. Stealthy für Firefox ist sehr einfach als Add-On zu installieren, aber in der Länderauswahl limitiert und etwas langsam. Zurzeit benutzen wir ein vom Browser unabhängiges Programm, die kostenpflichtige Version von ChrisPC Anonymous Proxy Pro, das in einer abgespeckten Version auch als Freeware angeboten wird. In der Pro-Version können Sie aus einer Vielzahl von Nationen auswählen, von wo aus Sie sich geographisch ins Netz einloggen können. Weitere anonymisierende Funktionen runden das durchaus gelungene Paket ab.

Über Proxy-Listen direkt anonym ins Netz

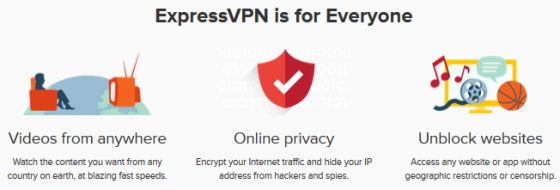

Nicht kostenlos, aber der zur Zeit beste VPN-Proxy-Server: Klicken Sie auf das Bild.

Sie können einen Proxy-Server auch direkt anwählen. Mehr Informationen finden Sie unter «Anleitungs-Videos» zuunterst. Dazu benötigen Sie entsprechende IP-Adressen zur Umgehung der gewöhnlichen Kanäle. Eine Google- oder Yahoo-Suche gibt eine lange Reihe von Listen aus. Wie Sie das Netzwerk einrichten müssen, finden Sie ebenfalls zuunterst in unseren früheren Artikeln.

Einige gute und kostenlose Proxy-Server:

Proxy-Liste, sortiert nach Anonymisierungs-Typus

Proxy4Free (einige mit SSL-Verbindungen)

Proxylisten, die vor 1 Minute überprüft wurden (egal zu welchen Zeitpunkt Sie die Seite aufrufen)

US-Proxy-Listen

Proxysitelist.net (Eine Vielzahl an Proxy-Seiten mit guten Informationen)

Proxies für den Zugang zu Torrents, Pirate-Bay Torrents

Weitere Sicherheitsmaßnahmen

Mit einer kostenpflichtigen Firewall bestimmen Sie, wer Zutritt zu Ihrem Computer erhält und wer nicht. Ein Beispiel:

Damit können Sie Google und andre Haifisch-Programme daran hindern, überhaupt mit Ihrem PC zu kommunizieren, also Rückmeldungen und Daten an Software-Firmen zu senden. Dies geschieht meist im Hintergrund, ohne daß Sie es bemerken.

Sichern Sie Ihre Daten regelmäßig, und bewahren Sie den Sicherungs-Datenträger extern auf.

Sicherung & Clouds

Antiviren- und Firewall-Anbieter, ja sogar Back-Up Programme und Passwort-Manager offerieren seit einiger Zeit Speicher in sogenannten Clouds, wo Sie alle Ihre Daten gegen Entgelt outsourcen können. Das hat den Vorteil, überall auf der Welt von einem PC auf Ihre Daten zugreifen zu können. Hüten Sie sich dennoch davor, davon Gebrauch zu machen, wenn Sie Ihre Daten als persönlich betrachten (NSA). Besser, Sie nehmen einige verschlüsselbare USB-Sticks mit in den Urlaub, wenn Sie während den Ferien nicht vom Computer lassen können.

Im Übrigen sind diese Cloud-Speicher (noch) unverschämt teuer und kommen mit höchst fragwürdigen Allgemeinen Geschäftsbedingungen in Sachen Diskretion und Datenschutz daher. Sie müssen den Server-Firmen bspw. erlauben, Ihre Daten nach illegalem Material zu durchsuchen, egal ob nun ein Verdacht besteht oder Sie nur heikle geschäftliche Dokumente ausgelagert haben, die Firmengeheimnisse beinhalten. Hier ist der Datenschutz weit stärker verwässert, als zur Zeit gesetzlich erlaubt und Sie unterstützen somit Tür und Tor zu Datenspionage und mißbräuchlicher Verwendung Ihrer Daten. Der Datenschutzbeauftragte der Schweiz warnt ausdrücklich vor der Verwendung solcher Clouds, die zu 90 Prozent in den USA domiziliert sind. Sogar der Europäische Gerichtshof erließ ein Urteil, das nur eingeschränkt erlaubt, Daten in die USA auszulagern und Cloud Computing als Technik erhielt 2012 gerechtfertigterweise den Negativpreis «Big Brother Award» in der Kategorie «Kommunikation».

Zehn USB-Sticks à 32GB für rund $10 das Stück sind sehr platzsparend und, wenn praktisch an einem Ring befestigt, stets zur Hand; weltweit. Meiden Sie US-domilizierte Cloud-Server, offen für alle Schnüffler-Organisationen, und nutzen Sie die USB-Sticks. USB-Flash-Drives mit einer Speicher-Kapazität von 256GB ($70) eignen sich hervorragend um einen Klon Ihrer Boot-Disk C:\ zu erstellen. Damit haben Sie stets ihren eigenen PC paßwortgeschützt in der Hosentasche. Zum Klonen hat sich Acronis True Image 2015 für Windows 7 und 8 bestens bewährt. Windows 10, wovon wir zur Zeit noch abraten, benötigt Acronis 2016. Achten Sie darauf, daß möglichst nur betriebssystemrelevante Dateien auf dem C:\-Drive Ihres Haupt-Computers abgelegt sind, damit es auch ganz sicher auf 256GB paßt. Eigene Dateien gehören generell auf ein andres physisches Laufwerk, bspw. D:\

Machen Sie Ihre Daten-Backups selbst und verwahren Sie sie auch selber. Eine Kopie wichtiger Daten, deren Verlust schmerzen oder Sie gar ruinieren würde, sollten Sie besser im Bankschließfach aufbewahren. Verwenden Sie eine qualitativ gute Festplatte (HDD). So kostet etwa eine sechs Terabyte (6.000 Gigabyte!) große 3.5″-HDD mit Platz für 1.500 Filmen zu 4GB heute, je nach Euro-Wechselkurs, etwa 280 Franken, eine zwei Terabyte HDD so um die 120 Franken, oder für die vier Terabyte HDD etwa 230 Franken, die beiden letzteren mit einer ununterbrochenen 24/7-Betriebsgarantie von fünf Jahren. Gegenüber den dubiosen Clouds-Services sparen Sie so sehr viel Geld und behalten die alleinige Kontrolle über Ihre Daten. Mit einer Docking Station für etwa 60 Franken können Sie sogar in wenigen Minuten Ihre Festplatte 1:1 klonen um bei einem Crash Ihres Betriebssystems diese mit Ihrem Klon zu ersetzen. Auch wenn Ihre Sicherungssoftware diese Funktion bereits anbietet macht es Sinn, von Ihrer Backup-HDD einen Klon anzufertigen und diesen extern aufzubewahren, da bspw. schnelle SSDs aufgrund ihrer spezifischen Technik ohne Vorwarnung plötzlich den Geist aufgeben und Sie diese dann nur noch entsorgen können.

Disclaimer, nicht ausschließlich, aber speziell für Deutschland: Alle Angaben ohne Gewähr! Jede Haftung für allfällige Schäden aufgrund der Angaben in diesem Artikel wird kategorisch abgelehnt!

Zuunterst finden Sie frühere Artikel von Sackstark! zu diesem Thema, deren Tutorials nach wie vor korrekt sind.

Machen Sie sich aber keine Illusionen: Bis auf weiteres haben Sie gegen die Spionagetätigkeiten der NSA im Internet keine Chancen. Aber Sie können ihnen damit die Spionage erschweren und für technisch rückständigere Länder als den USA gar vollständig verunmöglichen, wozu vermutlich auch der BND gehört.

Machen Sie sich aber keine Illusionen: Bis auf weiteres haben Sie gegen die Spionagetätigkeiten der NSA im Internet keine Chancen. Aber Sie können ihnen damit die Spionage erschweren und für technisch rückständigere Länder als den USA gar vollständig verunmöglichen, wozu vermutlich auch der BND gehört.

Selbst gegen 512 Bit-Verschlüsselung im E-Mail-Verkehr hat die NSA leistungsfähige Programme um diese zu knacken, doch der enorme Aufwand ist für sie abschreckend hoch und nur mit leistungsfähigster Hardware und ausgeklügelter Algorithmen zu bewerkstelligen. Deshalb sollten Sie beim Schreiben einer E-Mail nie vergessen sich zu fragen: «Dürfen, außer dem Adressat, andre mitlesen?» Dasselbe gilt übrigens auch für Telefonate. Was nur für vier Ohren bestimmt ist, sollte vorzugsweise bei einem einsamen Spaziergang im Wald oder auf einer abgeschiedenen Sitzbank am Quai, im Bahnhof-Terminal während der Rush Hour, in der Lobby eines Hotels, während asiatische Touristen einchecken, im Kellergewölbe mit meterdicken Mauern oder im Luftschutzbunker bei einem Glas Bordeaux und einer guten Zigarre besprochen werden. Als Geräuschkulisse vergessen Sie bitte Ihren Platten- oder CD-Spieler nicht, denn wir leben in äußerst interessanten Zeiten.

Apropos Bordeaux-Wein, wer uns gerne einmal seine Dankbarkeit für unsere unentgeltliche Arbeit bezeugen möchte, dem sei hier des Autors Lieblingswein offenbart:

Es muß ja nicht gleich eine Kiste sein und auf den Jahrgang versteifen wir uns auch nicht.

Es muß ja nicht gleich eine Kiste sein und auf den Jahrgang versteifen wir uns auch nicht.

.

Frühere Artikel zum Thema:

GB: Jeder Klick im Internet wird überwacht

Internet-Zensur: Mißbrauchter Jugendschutz

Deutschland sucht den Super-Blockwart (mit Anleitungs-Videos zu diesem Artikel!)

P.S. Bedenken Sie, jeder PC hat seine eigene Konfiguration. Für allfällige Schäden aus (e.g. Programm-Konflikten) lehnen wir jegliche Haftung ab. Wir gehen von mündigen Lesern aus, die wissen was sie tun.

1429 Wörter

Niederlage und Blamage der Zensur

Frauen ohne Grenzen

Nächster Monat kommt der Fall vors Obergericht.

Noch ein paar Daten über die IT-Ermittler und Konsortium: (KESB-Schutztruppe)

Und hier sind noch die Privatadressen und Telefonummern von Nationalräten.

Vive la Resistance

TOR ist für den Feuerfuchs ebenfalls eine brauchbare Alternative. Im Zusammenspiel mit dem Download-Helper vom FF ist TOR eine zwar langsame aber effektive Waffe gegen unsere Beschneidung.

Wir sollten aber gewiss sein, dass dies nicht mehr lange so bleibt. SIE arbeiten daran.

Great Post, But If possible would you not mind updating your blog with some more additional Useful information.

This article is up to date! Updates will not be published.

Hallo

TOR in Verbindung mit TAILS..

https://www.torproject.org/

open source.

Hier findet man auf dem d-web versch.Server mit sehr guten Informationen. (Geschichte, Medizin, Entwicklung etc.)

Mein Zitat;

Wer geglaubt hat, ist dem Wissen näher,

wer weiss, glaubt nicht.

Alles Gute

Dazu passt mein Projekt – Not Spy 🙂

http://www.notspy.de

Kostenlos, umgeht Internet Zensur für jeden immer verfügbar.